AirDrop, fitur yang memungkinkan pengguna Mac dan iPhone untuk mentransfer file secara nirkabel antar perangkat, membocorkan email dan nomor telepon pengguna, dan tidak banyak yang bisa dilakukan siapa pun untuk menghentikannya jika itu mematikannya, kata para peneliti.

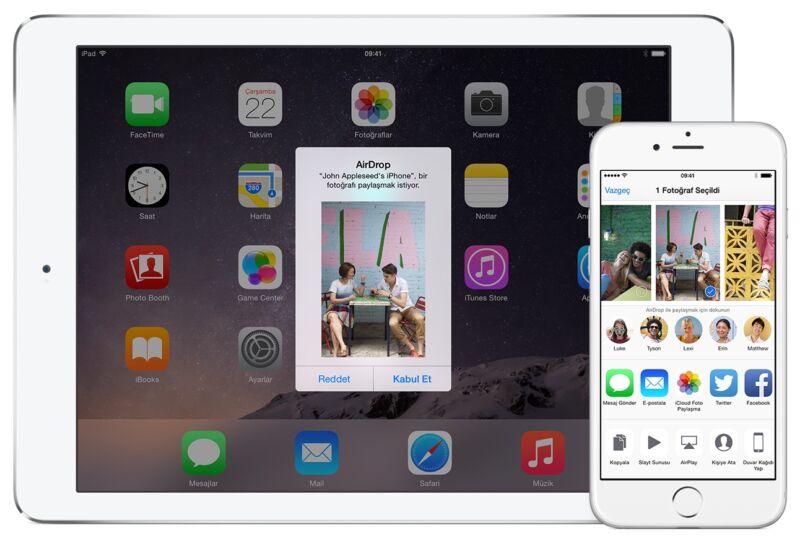

AirDrop menggunakan Wi-Fi dan Bluetooth Hemat Energi untuk membuat koneksi langsung dengan perangkat terdekat sehingga mereka dapat mengirimkan gambar, dokumen, dan hal-hal lain dari satu perangkat iOS atau macOS ke perangkat lainnya. Satu mode hanya memungkinkan kontak untuk terhubung, yang kedua memungkinkan siapa saja untuk terhubung, dan yang terakhir tidak memungkinkan koneksi.

Dalam hitungan milidetik

Untuk menentukan apakah perangkat pengirim potensial harus terhubung ke perangkat terdekat lainnya, AirDrop menyiarkan iklan Bluetooth yang berisi sebagian hash kriptografik dari nomor telepon dan alamat email pengirim. Jika salah satu hash terpotong cocok dengan nomor telepon atau alamat email di buku alamat perangkat penerima, atau jika perangkat dikonfigurasi untuk menerima dari semua orang, kedua perangkat akan terlibat. Dalam negosiasi otentikasi bersama melalui Wi-Fi. Selama jabat tangan, perangkat bertukar hash SHA-256 lengkap nomor telepon dan alamat email pemilik.

Hash, tentu saja, tidak dapat diubah kembali menjadi teks biasa yang membuatnya, tetapi bergantung pada jumlah entropi atau keacakan teks biasa, sering kali mungkin untuk memahaminya. Peretas melakukan ini dengan melakukan “serangan brute force”, yang melempar banyak tebakan dan menunggu orang yang menghasilkan hash yang dicari. Semakin sedikit entropi dalam teks yang jelas, semakin mudah ditebak atau dipecahkan, karena ada lebih sedikit kandidat yang mungkin untuk dicoba oleh penyerang.

Jumlah entropi di nomor telepon sangat minim sehingga proses pemecahan ini sepele karena membutuhkan milidetik untuk mencari hash dalam database yang dihitung sebelumnya yang berisi hasil dari semua kemungkinan nomor telepon di dunia. Meskipun banyak alamat email memiliki lebih banyak entropi, mereka juga dapat diretas menggunakan miliaran alamat email yang muncul dalam pelanggaran basis data selama 20 tahun terakhir.

“Ini adalah penemuan penting karena memungkinkan penyerang mendapatkan beberapa informasi yang agak pribadi dari pengguna Apple yang, pada gilirannya, dapat disalahgunakan untuk serangan spear phishing, scam, dll. Atau hanya dijual,” kata Christian Weinert, salah satu peneliti. . di Universitas Teknik Jerman di Darmstadt yang menemukan kerentanan. “Siapa yang tidak ingin mengirim pesan secara langsung, katakan kepada Donald Trump di WhatsApp? Yang dibutuhkan penyerang adalah perangkat berkemampuan Wi-Fi di dekat korbannya.”

Kebocoran pengirim vs kebocoran penerima

Jadi satu kertas disajikan pada bulan Agustus di Simposium Keamanan USENIX, Weinert dan peneliti dari laboratorium SEEMOO di TU Darmstadt menemukan dua cara untuk mengeksploitasi kerentanan.

Metode paling sederhana dan paling ampuh adalah bagi penyerang dengan hanya mengamati permintaan penemuan yang dikirim oleh perangkat lain di sekitar. Karena perangkat pengirim selalu mengungkapkan nomor telepon dan alamat email yang di-hash sendiri setiap kali memindai penerima AirDrop yang tersedia, penyerang hanya perlu menunggu Mac terdekat untuk dibuka. menu berbagi atau perangkat iOS terdekat untuk membuka lembar saham. Penyerang tidak perlu mengetahui nomor telepon target, alamat email, atau pengetahuan sebelumnya lainnya.

Metode kedua bekerja secara terbalik. Penyerang dapat membuka menu berbagi atau lembar berbagi dan melihat apakah perangkat di sekitar merespons dengan detail hash mereka sendiri. Teknik ini tidak sekuat yang pertama karena hanya bekerja jika nomor telepon atau alamat email penyerang sudah ada di buku alamat penerima.

Namun demikian, serangan tersebut dapat bermanfaat jika penyerangnya adalah seseorang yang nomor telepon atau alamat emailnya diketahui oleh banyak orang. Seorang manajer, misalnya, dapat menggunakannya untuk mendapatkan nomor telepon atau alamat email setiap karyawan yang informasi kontak manajernya disimpan di buku alamat mereka.

Dalam sebuah email, Weinert menulis:

Apa yang kami sebut “kebocoran pengirim” (yaitu, seseorang yang bermaksud untuk berbagi file kehilangan kredensial kontak yang di-hash) dapat dieksploitasi dengan menempatkan “bug” (perangkat berkemampuan Wi-Fi kecil) di hot spot publik atau tempat menarik lainnya.

Katakanlah Anda menanam serangga seperti itu di aula konferensi atau acara di mana politisi, selebriti, atau “VIP” lainnya berkumpul (misalnya, Oscar). Segera setelah salah satu dari mereka membuka jendela berbagi di perangkat Apple, Anda bisa mendapatkan setidaknya nomor ponsel pribadi mereka.

Dari sudut pandang jurnalis, skenario yang kami sebut sebagai “penerima kebocoran”: misalkan Anda telah melakukan kontak email dengan seorang selebriti untuk meliput sebuah berita. Seandainya selebriti tersebut telah menyimpan alamat email Anda, Anda dapat dengan mudah mendapatkan nomor ponsel pribadinya saat Anda berada di dekatnya (misalnya, selama wawancara). Dalam hal ini, selebriti [does] bahkan tidak perlu membuka rana berbagi atau menyentuh perangkat mereka!

Dua tahun diam dari Apple

Para peneliti mengatakan bahwa mereka secara pribadi memberi tahu Apple tentang temuan mereka pada Mei 2019. Satu setengah tahun kemudian, mereka memberi Apple “PrivateDrop”, AirDrop yang dikerjakan ulang yang mereka kembangkan yang menggunakan persimpangan pribadi, teknik kriptografi yang memungkinkan dua pihak melakukan proses penemuan kontak tanpa mengungkapkan hash yang rentan. Implementasi PrivateDrop tersedia untuk umum di GitHub.

“Implementasi prototipe PrivateDrop kami di iOS / macOS menunjukkan bahwa pendekatan otentikasi timbal balik ramah privasi kami cukup efektif untuk mempertahankan pengalaman pengguna teladan AirDrop dengan waktu otentikasi di bawah satu detik,” kata para peneliti dalam sebuah Menerbitkan meringkas pekerjaan mereka.

Sampai minggu ini, Apple belum mengatakan apakah mereka berencana untuk mengadopsi PrivateDrop atau menggunakan cara lain untuk memperbaiki kebocoran tersebut. Perwakilan Apple tidak menanggapi email yang meminta komentar untuk postingan ini.

Ini berarti bahwa setiap kali seseorang membuka panel berbagi di macOS atau iOS, mereka membocorkan hash yang, setidaknya, mengungkapkan nomor telepon mereka dan mungkin alamat email mereka. Dan dalam beberapa kasus, hanya menyalakan AirDrop mungkin cukup untuk mengungkapkan detail ini.

Weinert mengatakan bahwa, untuk saat ini, satu-satunya cara untuk menghindari kebocoran adalah dengan menyetel penemuan AirDrop ke “tidak ada” di menu pengaturan sistem dan juga menahan diri untuk tidak membuka panel berbagi. Saat menggunakan AirDrop di rumah atau di pengaturan umum lainnya, saran ini mungkin berlebihan. Mungkin lebih masuk akal saat menggunakan komputer di konferensi atau tempat umum lainnya.

“Ninja internet yang tak tersembuhkan. Ahli daging. Sangat introvert. Analis. Pakar musik. Pendukung zombie.”